AirDrop Vulnerability filtra el número de teléfono del usuario a extraños

AirDrop es una función muy útil que hace que sea muy fácil para los usuarios de Apple compartir varios tipos de datos con otros. Mientras que AirDrop añade comodidad a nuestras vidas, un descubrimiento reciente apunta a que también nos hace vulnerables a los fisgones al revelar el número de teléfono de un iPhone. En el Mac, la misma vulnerabilidad filtra la dirección MAC del ordenador.

La vulnerabilidad de compartir números de teléfono y direcciones MAC no se limita sólo a AirDrop, ya que la función de compartir contraseñas Wi-Fi de iOS también transmite el hash criptográfico, que los hackers pueden convertir en el número de teléfono de un iPhone. En el caso de la función para compartir Wi-Fi, el iPhone transmite el número de teléfono, la dirección de correo electrónico y el ID de Apple del usuario en hash SHA256. Aunque a muchos usuarios no les importará que su número de teléfono sea revelado a las personas que los rodean, ya que la mayoría de ellos ya lo sabrían, el área en la que esta vulnerabilidad genera preocupación es en lugares públicos, donde un extraño puede encontrar su número de teléfono y luego potencialmente usarlo para extraer más información sobre usted de la web. Las empresas también pueden utilizar esta información para realizar un seguimiento de sus movimientos en varias tiendas minoristas.

Cuando la función AirDrop está activada, el iPhone emite los primeros tres bytes de un hash SHA256 con el número de teléfono del usuario. Lo hace para verificar que el otro dispositivo pertenece a un contacto del usuario o es alguien en quien confía el propietario del iPhone. Sin embargo, los investigadores de la empresa de seguridad Hexway dicen que estos tres bytes proporcionan suficiente información que puede ser utilizada para extraer el número de teléfono completo.

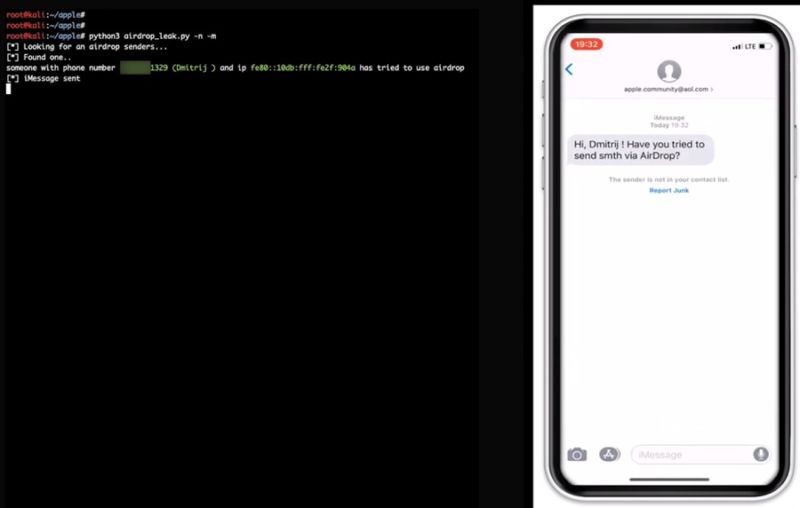

La empresa de seguridad Hexway, que ha publicado un informe sobre esta vulnerabilidad, también ha creado un software de prueba de concepto, que es capaz de extraer números de teléfono y otra información de los iPhones y Apple Watches cercanos. El software necesita tener una computadora portátil con un dispositivo de rastreo de paquetes inalámbrico.

No hay mucho que Apple pueda hacer para evitarlo

El CEO de Errata Security, Rob Graham, dice que no hay mucho que Apple pueda hacer para evitar que esto ocurra en el futuro, ya que iPhone necesita transmitir parte del número de teléfono en el hash SHA256 para asegurarse de que está conectando y compartiendo datos de AirDrop con un dispositivo de confianza.

Apple ha intentado hacer más difícil descubrir el número de teléfono del usuario compartiéndolo en un hash SHA256, pero esa es la medida en la que la empresa puede ir, mientras que también ofrece funciones de conveniencia como AirDrop.

>

Suscribirse a nuestro canal

Marcos Robson es redactor autónomo de Tech&Crumb y redacta los temas de seguridad, privacidad, libertad de información y cultura hacker (WikiLeaks y criptografía). Actualmente trabaja en en Nueva York (Wired).