Cómo protegerse de la vulnerabilidad de la aplicación de correo 0-Click

Es probable que ya hayas oído hablar de la vulnerabilidad de la aplicación iOS Mail que hace que todo el mundo entre en pánico. Si no lo has hecho, aquí tienes una breve explicación…

La vulnerabilidad de la aplicación iOS Mail 0-click permite a un atacante con capacidades de ejecución de código remoto infectar un dispositivo iOS enviando correos electrónicos que consumen una cantidad significativa de memoria en el dispositivo. Un atacante puede enviar un correo electrónico con RTF, multipartito y otros métodos con contenido para consumir una parte suficientemente grande de la RAM del dispositivo. La vulnerabilidad puede ser desencadenada por un correo electrónico infectado con un ataque no asistido, lo que significa que no es necesario abrir el correo electrónico para que se desencadene.

En iOS 13 un correo electrónico infectado puede atacar el dispositivo de destino incluso cuando la aplicación Mail se ejecuta en segundo plano, de ahí el término 0-click. En iOS 12 las cosas son ligeramente mejores ya que la vulnerabilidad sólo se activa cuando el usuario abre el correo electrónico haciendo un «tapping» en él, sin embargo el usuario no podrá saber si el ataque ha tenido lugar como ocurrirá incluso antes de que el contenido del correo electrónico haya sido renderizado. Sin embargo, en el caso de que el atacante también controle el servidor de correo, los ataques también pueden desencadenarse sin asistencia incluso en el iOS 12 o antes.

Cuando un dispositivo ha sido atacado con éxito, los hackers pueden potencialmente instalar malware en el dispositivo y controlar el dispositivo del usuario sin su conocimiento. También pueden robar datos del dispositivo.

Esta vulnerabilidad particular de la aplicación Mail ha existido desde hace tiempo y existe desde la publicación del iOS 6 en septiembre de 2012.

Para una explicación más larga recomendamos leer el escrito de ZecOps sobre esta vulnerabilidad.

Cómo protegerse de la vulnerabilidad del correo iOS

Apple ha dicho que está trabajando en un parche y que lo lanzará pronto. Mientras tanto, los expertos recomiendan a los usuarios que deshabiliten la aplicación Mail eliminando sus cuentas de correo de la configuración y que utilicen aplicaciones de correo de terceros como Gmail o Outlook, que no son vulnerables a este ataque.

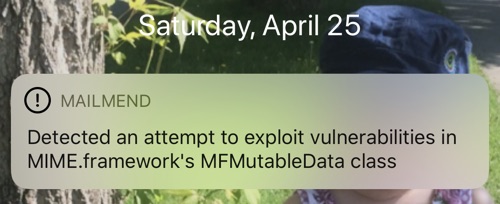

Los usuarios de Jailbreak pueden protegerse instalando el MailMend tweak del desarrollador Ryan Petrich. El ajuste arregla la vulnerabilidad en el marco MIME.framework de MobileMail y protege los dispositivos de estos ataques a las aplicaciones de Mail. El ajuste también notifica al usuario cuando detecta un intento de explotar la vulnerabilidad, lo cual es muy bueno.

Puedes descargar el ajuste de MailMend del repositorio de Ryan Petrich (http://rpetrich.com/cydia/) donde está disponible como descarga gratuita.

Temas Relacionados: bug , Tutoriales , iOS 13 , Mail , mail app , Mail bug , MailMend , Novedades , Protect , Ryan Petrich , security , Vulnerability

Marcos Robson es redactor autónomo de Tech&Crumb y redacta los temas de seguridad, privacidad, libertad de información y cultura hacker (WikiLeaks y criptografía). Actualmente trabaja en en Nueva York (Wired).