La herramienta forense utiliza el exploit de checkm8 para extraer credenciales de correo electrónico de los iPhones bloqueados

Cuando se hizo pública la explotación de Checkm8 todo el mundo se alegró porque abría nuevas perspectivas de fugas de por vida para ciertos dispositivos. De hecho, no pasó mucho tiempo después de que la explotación se hiciera pública que vimos el lanzamiento de checkra1n iOS 13 jailbreak. (etiqueta__1)

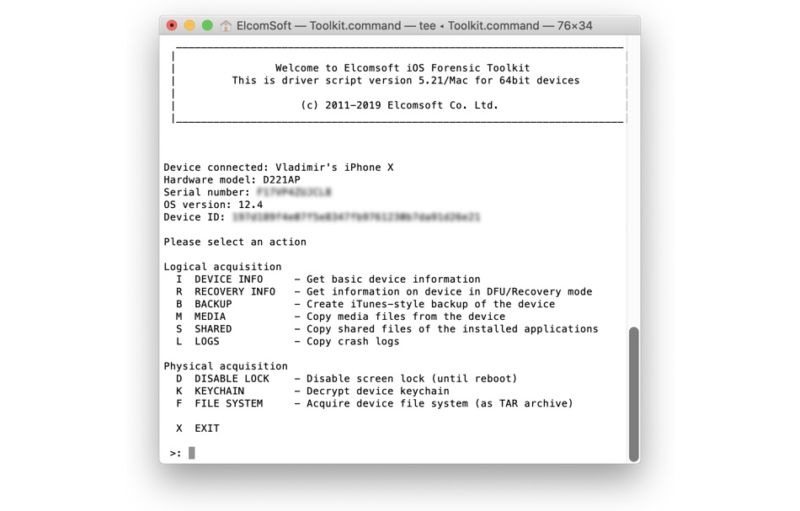

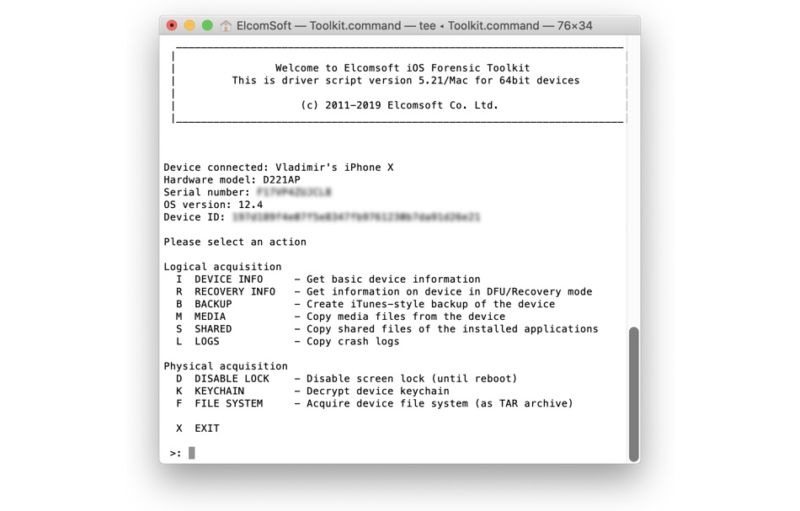

Ahora parece que la utilidad del exploit de Checkm8 para los hackers va más allá de las fugas de la cárcel, ya que Elcomsoft, una empresa que vende herramientas de desbloqueo de iPhone a los organismos de aplicación de la ley, afirma tener la capacidad de extraer los datos de los usuarios de los dispositivos bloqueados. La compañía dice que es capaz de extraer datos sensibles del usuario de dispositivos que ejecutan iOS 7 hasta la última actualización de iOS 13.3 aprovechando el exploit checkm8. (etiqueta__1)

Según Elcomsoft, su kit de herramientas forenses iOS de 1495 dólares funciona en todos los iPhones afectados por los exploits de checkm8, que incluye el iPhone X y todos los modelos de iPhone lanzados antes de él. La compañía afirma que su herramienta puede extraer los datos del usuario de los iPhones bloqueados incluso cuando el dispositivo en su estado BFU o Before First Unlock. La herramienta también funciona después de que el iPhone ha sido reiniciado. Además de los iPhones, este exploit también puede ser usado en iPads que tengan un chip A11 o inferior.

Si bien la herramienta de Elcomsoft no es capaz de desbloquear el dispositivo completo, sí es capaz de extraer al menos algunos datos del dispositivo. Esto incluye los datos almacenados en el llavero del iPhone, como las credenciales de las cuentas de correo electrónico. (etiqueta__1)

Para que la herramienta pueda extraer los datos del usuario en un dispositivo bloqueado, primero debe ser encarcelada. Sin embargo, Elcomsoft señala que jailbreak puede instalarse en modo DFU usando la herramienta jailbreak de Checkra1n. (etiqueta__1)

Millones de dispositivos son afectados por este hack y son vulnerables a la herramienta de Elcomsoft. Sin embargo, la buena noticia es que la herramienta sólo funciona en dispositivos que son vulnerables a la explotación de checkm8. Así que los nuevos modelos de iPhone que fueron lanzados después del iPhone X, que incluye el iPhone XS, el iPhone XS Max, el iPhone XR y los nuevos modelos como el iPhone 11, el iPhone 11 Pro y el iPhone 11 Pro Max están a salvo de este hack. (etiqueta__1)

Suscríbete a nuestro canal

Tags: Checkm8 , checkra1n , Elcomsoft , exploit , iCloud Keychain , iOS 13 , iOS Forensic ToolKit , iPhone , iPhone X , News , privacy , security , Vulnerability

Francisco Merchán es el fundado del blog tecnológico Tecnoteka Magacine, respaldado y publicado por la Biblioteca de la Escuela de Ingenieros de Albacete (España), una de las mayores bases de datos de dispositivos electrónicos de código abierto y libres de patentes.